在一次项目开发过程中,突然想知道CreateRemoteThread在底层是怎么实现的,于是逆了一下这个函数,然后研究了一些远线程注入的检测方案,顺便写了一篇文章记录一下,零环检测方案未完待续…(等有时间一定来!)

上周打了一下腾讯游戏安全的PC初赛,题目不难,算是传统的CTF题目风格,其中有一类简单混淆当时用的是脚本加手搓的办法,花了一点时间基本去掉了混淆。但是也在心里埋下了一颗种子,如果上的是更复杂的混淆,可能这就需要有一个自动化、扩展性强的去混淆方案。加上这几天遇到了一个强混淆的。基于Ollvm的程序,于是写了一个自动化工具,可用于对抗多规则的混淆方案,并总结了一些心得和对抗思路,于是有此文。

起因是在实习过程中遇到了很多apt攻击场景,很多我都是从来没遇见过的,所以在最开始为了理解一个攻击链,我要花大量的时间去查阅资料,丰富攻击场景,还得需要确认某个场景和样本实际功能吻合。于是我想到了利用AI解读代码并分析出大概的攻击手段,在github上了一些开源项目,感觉都不是挺合适的,大多都是就是将当前函数丢给GPT,然后分析、注释等。这对于我分析一个样本而言,仅仅一个函数的数据难以让AI识别出一个攻击场景,加上之前也有魔改一些IDA插件的经验,于是有此文。

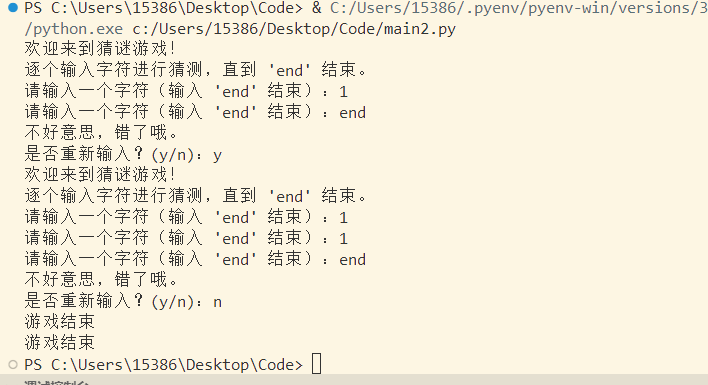

之前都是复现,今年第一次参赛,由于题目回归CTF赛制,所以题目难度不是很大,在第一天就成功解出来了,但是强度也挺大的,一直到凌晨三点才写完题解,深夜写完题解,写完的时候已经困傻了….

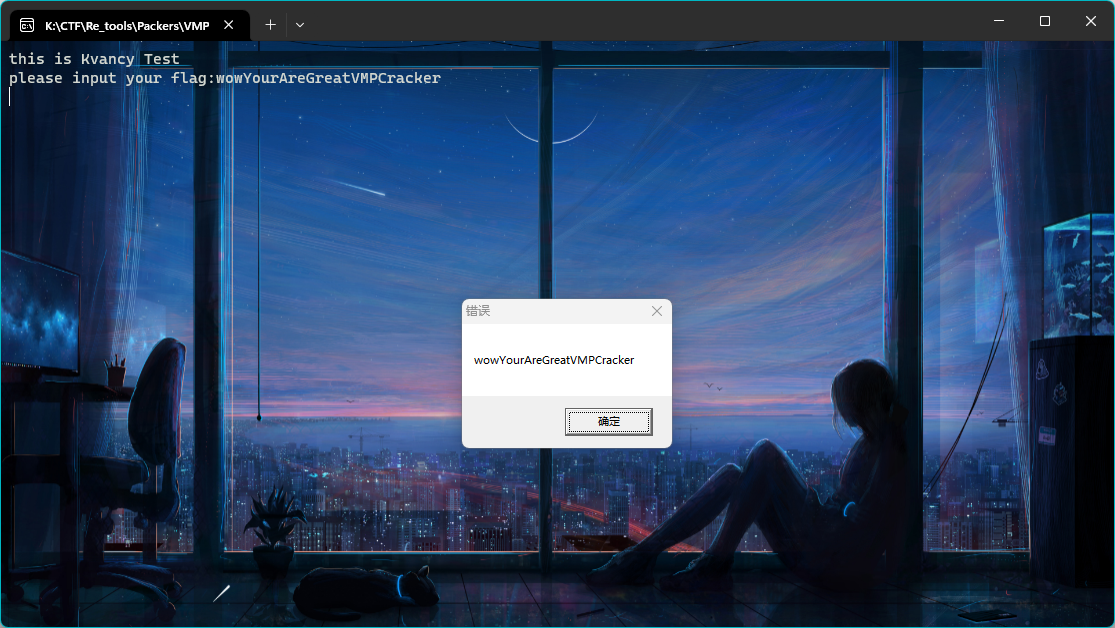

之前分析带VMP壳程序时一直用的是动调,一步步单步找函数调用,分析起来相当麻烦,在网上找了相关资料,整理好尝试一下对vmp3.5脱壳静态分析。

最近一直在看《INTEL开发手册卷3(中文版)》电子版,想在笔记中插入一些文档中的图片,但是截图得到的图片画质还不是很清晰,而且wps和某个pdf编辑器都会对保存图片这个操作进行收费,所以就想着逆一下这个编辑器试试,由于这种编辑器没有很强的保护,一路上只碰到个别难搞的问题,所以只花了两三个小时成功破解出来了,感觉挺有意思的,便记录下来。

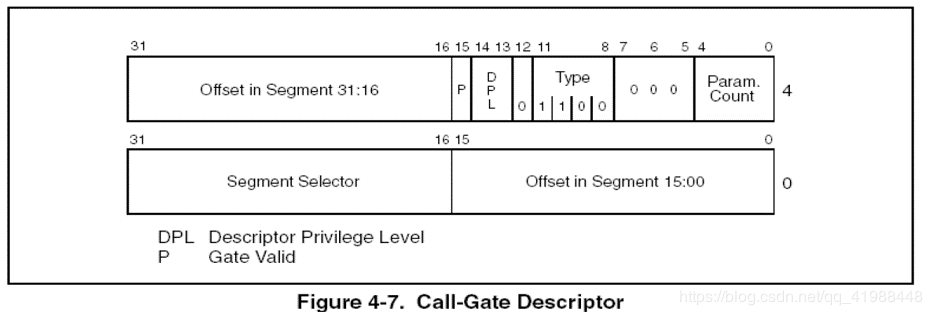

最近复现游戏安全赛题的时候频频遇到内核编程中的问题,不是反调试过不去就是自己编写的驱动总是蓝屏,加上腾讯实习一面的时候问有关这方面的东西,回答的时候也是支支吾吾记得不是很清楚,想到是之前学习windows保护模式只是粗略的看一眼的原因,实在是感觉概念太多,生涩难啃,不管是Q神的博客还是火哥内核讲的,总是看个好几遍还是看不进去,索性就跳过了这一部分,现在想静下心来好好把这部分之前落的啃完并总结输出出来加深印象

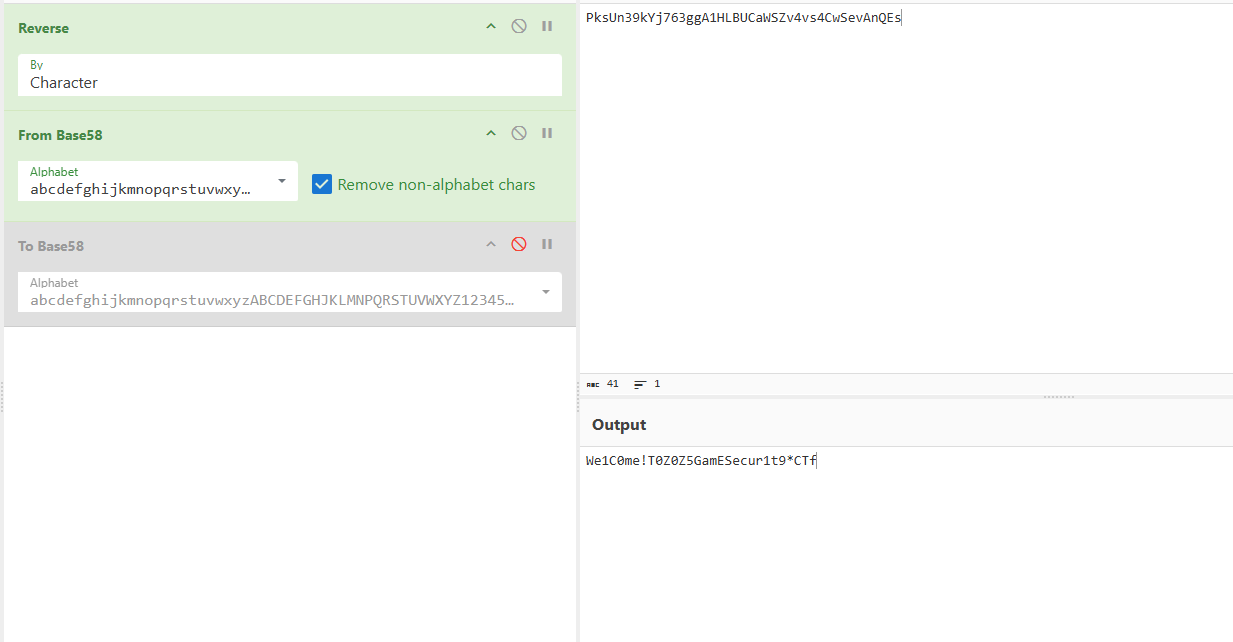

记录下打SCTF遇到的一个python题,cython编译的pyd文件如果直接用IDA分析的话会非常的复杂,可能python代码一行就会在IDA里多出几十行出来,一些参数检查和类型转换的伪代码中嵌入很多goto的奇奇怪怪的控制流,无厘头的跳转会让人头皮发麻,我尝试用IDA静态分析结合动态调试调一下午大概分析出了sub14514会调用这几个用户定义的函数sub_50804,sub50520,然后最终的加密始终没办法很好的还原,只是察觉到这是个类似TEA的加密,但是循环次数又不对,最后在这放弃了,看到站队里大佬WP使用python注入的方式还原加密处代码,感觉挺有意思的,在这里复现下解题过程

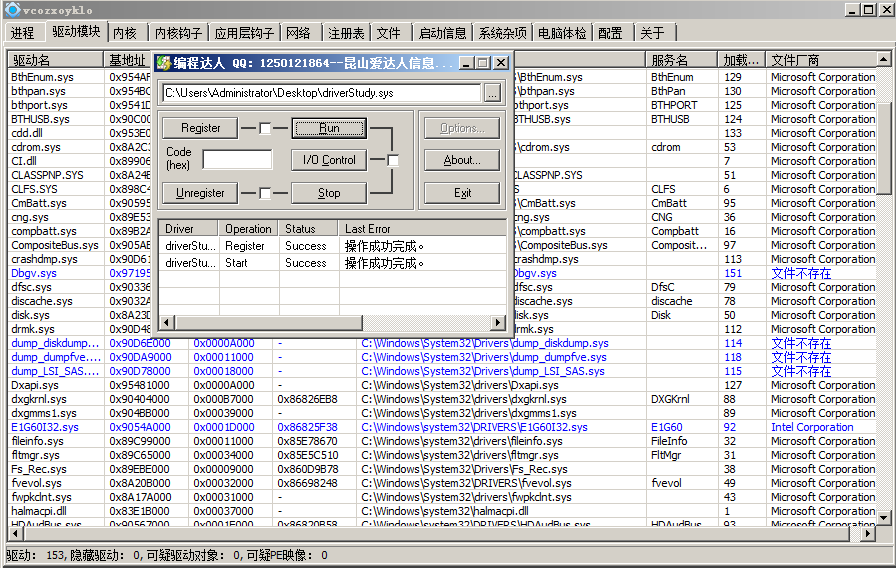

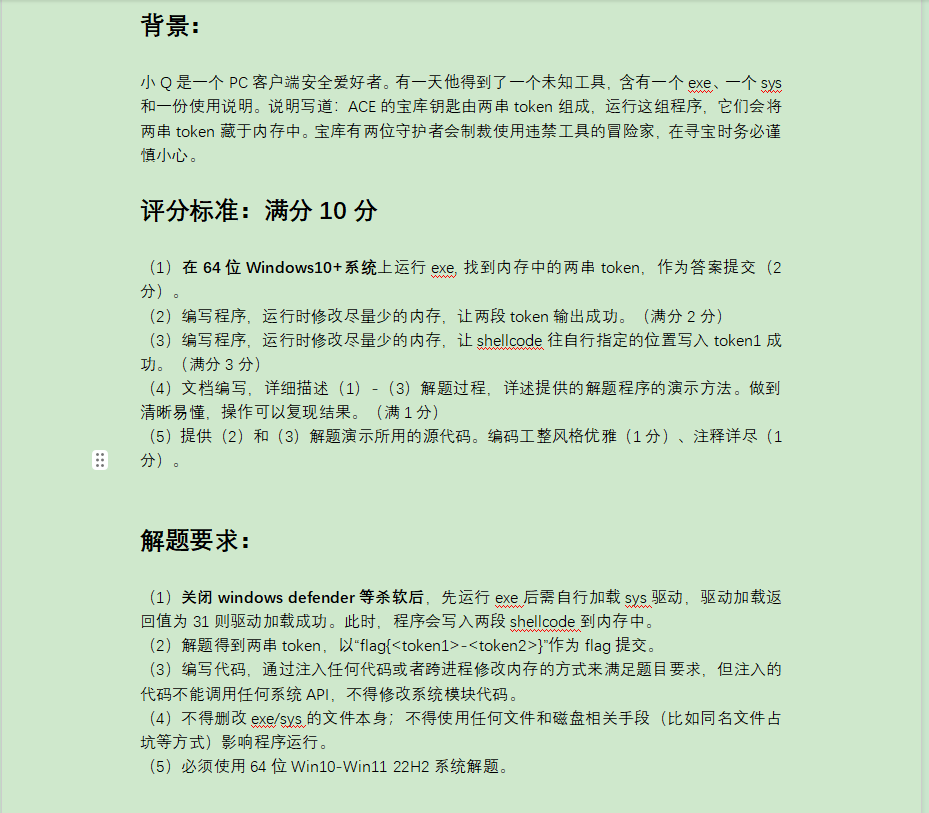

小Q是一个PC客户端安全爱好者。有一天他得到了一个未知工具,含有一个exe、一个sys和一份使用说明。说明写道:ACE的宝库钥匙由两串 token组成.运行这组程序.它们会将两串 token藏于内存中。宝库有两位守护者会制裁使用违禁工具的冒险家,在寻宝时务必谨慎小心。